martes, 13 de diciembre de 2022

jueves, 3 de noviembre de 2022

martes, 25 de octubre de 2022

Práctica obligatoria puente 31 Octubre

Instalación y configuración en Ubuntu Server de LDAP en una de las últimas versiones de Ubuntu y una máquina Ubuntu cliente que acceda.

De manera opcional se valora que una máquina W10 con pgina,acceda al LDAP.

Descripción de Active Directory (AD)

En el proceso de autenticación LDAP, un cliente LDAP envía las contraseñas de los usuarios en texto sin formato a un servidor LDAP. Las contraseñas de texto sin formato pueden ser interceptadas. El protocolo Kerberos proporciona un mecanismo de clave simétrica para mejorar la seguridad de la transmisión de contraseñas. Por lo tanto, la integración del protocolo Kerberos en la autenticación LDAP puede evitar la pérdida de contraseña durante la autenticación LDAP. El método de autenticación que integra Kerberos y LDAP se denomina autenticación de Usuarios y computadoras (AD) de Active Directory.

Kerberos es un protocolo de autenticación de red que transmite datos de forma segura en una red abierta mediante un sistema de clave de cifrado. No requiere que todos los dispositivos en una red sean seguros y asume que todos los datos pueden leerse y modificarse durante la transmisión. Kerberos se ejecuta sobre TCP y usa el puerto 88.

Kerberos adopta la estructura cliente / servidor y permite que el cliente y el servidor se autentiquen entre sí. Además, Kerberos puede prevenir la intercepción y los ataques, así como garantizar la integridad de los datos.

Estructura de Active Directory (AD)

La Figura 1 muestra una red típica que consta de un usuario, un cliente de AD y un servidor de AD.

Figura 1 diagrama de redes AD

• Cliente AD: un dispositivo de acceso que integra Kerberos y LDAP.

• Servidor AD: un servidor que integra Kerberos y la autenticación LDAP. Un servidor AD es una combinación de un servidor LDAP y un servidor Kerberos.

◾ Servidor LDAP: almacena toda la información del directorio.

◾Centro de distribución de claves (KDC): servidor Kerberos, que almacena toda la información de contraseñas y cuentas de los clientes. El KDC consiste en AS y TGS.

◾ Servidor de autenticación (AS): proporciona los tickets utilizados para acceder a TGS.

◾ServerTicket-Granting Server (TGS): proporciona los tickets utilizados para acceder al servidor AD.

Comparación entre LDAP y AD

En comparación con LDAP, la autenticación y autorización de AD son más confiables y seguras. La Tabla 1 enumera las principales diferencias entre AD y LDAP.

Tabla 1 Comparación de LDAP y AD

domingo, 23 de octubre de 2022

sábado, 15 de octubre de 2022

Repaso de BATCH

1. Hacer una unidad de red

2. Eliminar una unidad de red

3. Ver procesos con un filtro

4. Eliminar procesos con un filtro

5. Se analiza un fichero que contiene una palabra clave .Se busca en un directorio que contiene ficheros, aquellos que contengan esta clave .Y solo éstos, se mueven a otro directorio.

jueves, 15 de septiembre de 2022

Actualización del Server 2012 R2 A 2016

Una vez terminada la instalación del Server 2012 R2 y comprobado que todo funciona correctamente nos vamos a disponer a actualizar el Server DC01.aso.org a una versión siguiente 2016 .

viernes, 9 de septiembre de 2022

PRÁCTICA SERVER 2012 R2

- Instalación del Server 2012 R2 . Una vez instalado todo realizamos las siguientes acciones:

- Promocionar a DC / Comprobar que el servicio DNS funciona correctamente . Zona directa e inversa. (nslookup)

- Instalar DHCP y comprobar que funciona correctamente con una máquina W10 añadida al dominio .

- Enrutamiento y acceso remoto que haría posible que la máquina W10 acceda a internet.

- Instalación de RSAT en maqúina W10.

- Instalación de un DC adicional que haga posible ante una caída de DC01 podamos iniciar sesión.

- Corroborar con la herramienta AD Replication Tools que ésta se ha hecho bien .

- Crear un usuario con desde las RSAT de W10

- Instalación de una herramienta remota de W10 al Server 2012 Nomachine.

lunes, 7 de febrero de 2022

jueves, 27 de enero de 2022

miércoles, 26 de enero de 2022

no-network-adapters-were-detected-either-no-network-adaptters-are-physically-connected-to-the-system

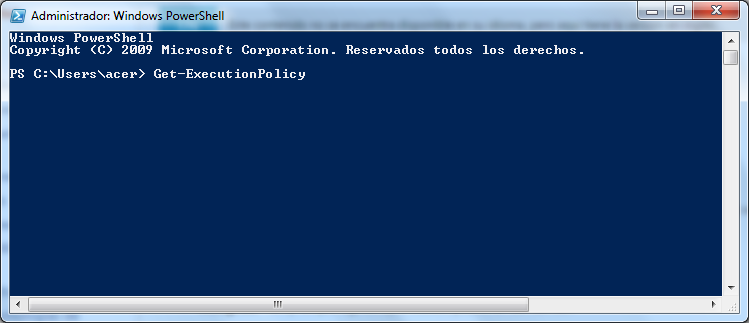

Para ver los permisos que tenemos en PowerShell sobre la máquina ejecutar el siguiente cmdlet:

1 | Get-ExecutionPolicy |

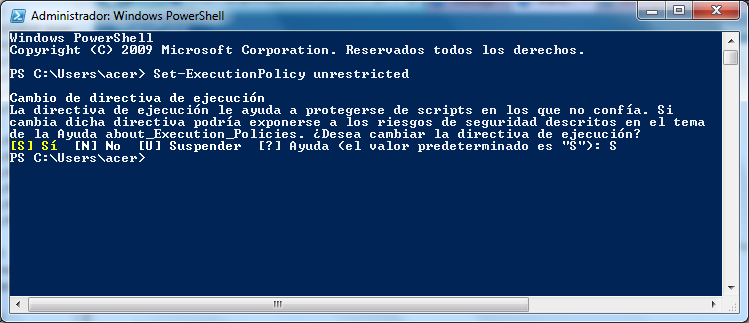

1 | Set-ExecutionPolicy unrestricted |

Con esto ya podremos ejecutar scripts de PowerShell sin restricciones.

Install-Module -Name VMware.ImageBuilder -RequiredVersion 6.5.2.7812840 -SkipPublisherCheck -AllowClober

vmware.com 6.7 y TP-Link TG-3468

https://collabboy.blogspot.com/2021/02/how-to-installing-tp-link-tg-3468-with.html

domingo, 23 de enero de 2022

martes, 18 de enero de 2022

LDAP en Ubuntu Server

change the password of an LDAP entry

ldappasswd -H ldap://192.168.0.20 -x -D "cn=admin,dc=aso,dc=org" -W -S "uid=amayag,ou=usuarios,dc=aso,dc=org

LDAP delete entry tool

ldapdelete -W -D "cn=admin,dc=aso,dc=org" "uid=mordecai,ou=usuarios,dc=aso,dc=org"

LDAP search tool

ldapsearch -x -b "dc=aso,dc=org"

viernes, 14 de enero de 2022

The image repository directory is read-only, not writalbe: /home/partimag

La máquina virtual a clonar desde la imagen

Desde WINDOWS 10

Abrir cmd como administrador.

powercfg -h off

reg add "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v DisableAutomaticRestartSignOn /t reg_dword /d 1 /f

shutdown -p