ASO 2024-2025

domingo, 2 de marzo de 2025

domingo, 23 de febrero de 2025

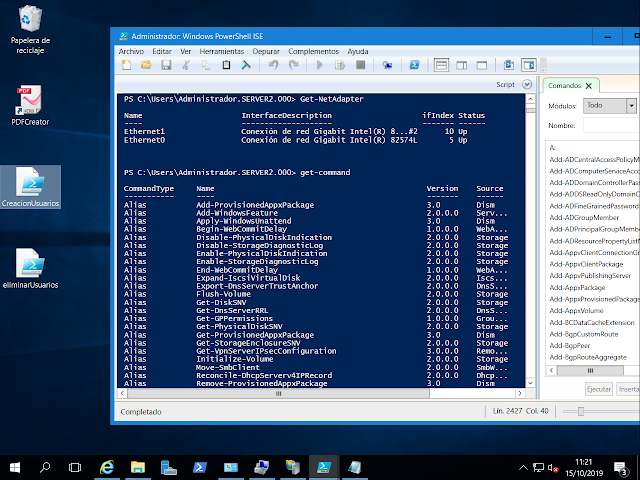

cmdlet

Windows PowerShell es un shell orientado a objetos, cada cmdlet es una colección de objetos y cada objeto tiene sus propiedades. Esto se puede demostrar utilizando los comandos.

Poner h

Poner r y el Id

get-alias >fichero.txt

Gestión de archivos y de carpetas

get-location (pwd)

set-location c:\ (cd)

get-childitem (ls)

darhs

get-childitem c:\ -attributes hidden

new-item (ni)

new-item ni-creamos archivos

new-item prueba1 -itemtype directory

new-item texto1.txt

remove-item (rm) -recurse

move-item

rename-item (ren)

copy-item (cp)

get-content (cat)

tuberías y redireccionamientos

get-command|measure-object

get-childitem -recurse |where-object {$_.Length -gt 100mb}

SCRIPT

Clear-host

Get-date

write-host "MI PRIMER SCRIPT"

Guardo como primer_script.ps1

Ejecutar , ejecutar selección y depurar

martes, 18 de febrero de 2025

miércoles, 22 de enero de 2025

Añadir UwUntu a Directorio Activo

Versión de Ubuntu

Accedemos desde la shell :

/etc/hostname cambiamos el nombre de máquina ubuntu.aso.org

sudo apt update

Instalamos los paquetes:

sudo apt install sssd-ad sssd-tools realmd adcli

sudo realm discover DC01.aso.org

sudo realm join DC01.aso.org -U Administrador

cd /etc/sssd

sudo nano sssd.conf

sudo realm discover DC01.aso.org

sudo realm list

sudo getent passwd kk@aso.org

sudo getent group "usuarios del dominio"@aso.org

Creamos el home

sudo pam-auth-update --enable mkhomedir

sudo reboot

sudo realm list

sudo /etc/init.d/sssd stop

sudo /etc/init.d/sssd status

sudo /etc/init.d/sssd start

su -l kk@aso.org

whoami

su --login

Entrar en modo gráfico

kk@aso.org

VMDK to VHDX

martes, 7 de enero de 2025

Hyper-V: Los Diferentes Clases de Redes

Laboratorio :

Server 2019 con FSMO migrados (Rol iSCSI)

Server 2019 añadido al Dominio (Hyper-V)

En cualquier sistema de virtualización se pueden crear diferentes clases de redes, y aunque todos ofrecen características muy similares, hay diferencia en la forma de nombrarlas. Específicamente los que cambiamos de VMware a Hyper-V, una de las dificultades fue el cambio de “network” a “switch”

Algunas aclaraciones de la simbología usada para facilitar la comprensión

El recuadro de color corresponde a la máquina física (HOST FISICO), en este caso con una única placa de red (“Physical Interface”) conectada al “Switch” de la red real ("Physical Switch")

Red Externa

Al instalar Hyper-V, o posteriormente, en la mayoría de los casos se crea una red de tipo “External” para dar conectividad entre las máquinas virtuales (VM*) a la red física. En este caso el sistema crea una nueva interfaz virtual (“Virtual Interface EXTERNA”) que toma la configuración que tenía la “Physical Interface”, y esta útima queda conectada con la virtual y solamente con “Hyper-V Extensible Virtual Switch” y “Microsoft LLDP Protocol Driver”

Todas las aplicaciones y servicios disponibles en esta máquina física que ofrecían conectividad a través de la “Physical Interface”, ahora lo hacen a través de la”Virtual Interface EXTERNA”

Las máquinas virtuales VM1 y VM2, tienen conectividad entre ellas, con la física y con el resto de la red, pero siempre y cuando su configuración de red sea adecuada a la de la red física: todas deben estar en la misma red IP

Red Interna

Cuando se crea una red de clase Interna (“Internal Network” – “Internal Switch”) en la máquina física aparece una nueva interfaz de red (“Virtual Interface INTERNA”) a la cual hay que asignarle la correspondiente configuración IP propia de esta nueva red y diferente de la física externa

Observen que las máquinas virtuales VM3 y VM4 conectadas a esta red tienen conectividad entre ellas y con la máquina física a través de la “Virtual Interface INTERNA”, pero no existe conectiviad con la red física real

Red Privada

Cuando creamos una red de tipo privada (“Private Network”), no se crea ningúna interfaz en la máquina física, por lo tanto la máquina real no tiene conectividad con las máquinas virtuales VM5 y VM6 conectadas a esta red. Entre estas dos máquinas virtuales hay conectividad siempre y cuando tengan la configuración adecuada de red y diferente a las otras dos redes