https://www.profesionalreview.com/2020/06/07/crear-multiboot-usb/#MultibootUSB

jueves, 25 de noviembre de 2021

miércoles, 17 de noviembre de 2021

PFSense - Configuración WAN múltiple

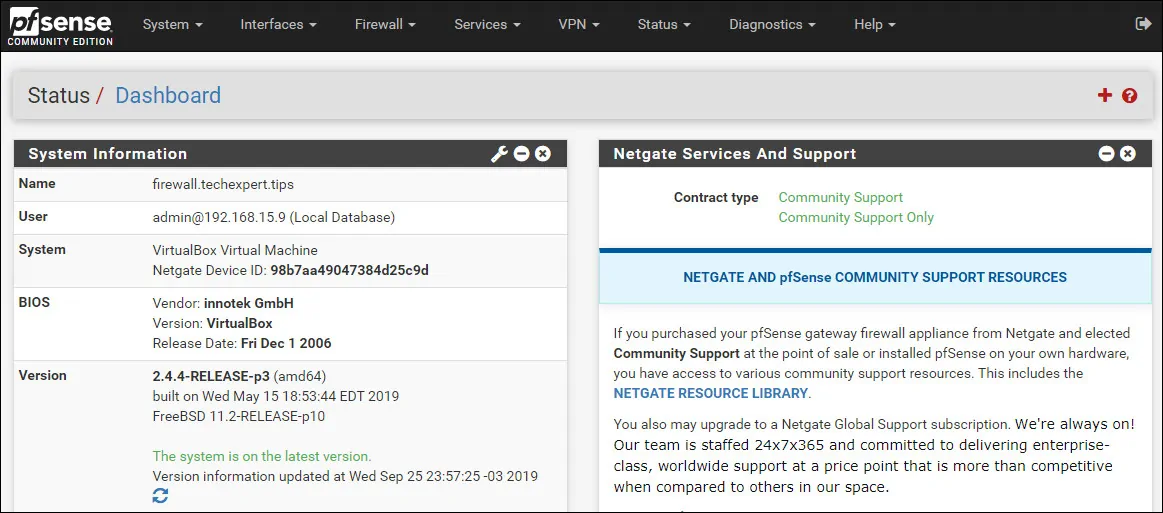

Abres el navegador, con la dirección IP de su firewall de Pfsense y acceda a la interfaz web.

En nuestro ejemplo, se introdujo la siguiente URL en el navegador:

• https://192.168.0.254

Se debe presentar la interfaz web de Pfsense.

En la pantalla del prompt, ingrese la información de inicio de sesión de la contraseña predeterminada de Pfsense.

• Username: admin

• Contraseña: pfsense

Después de un inicio de sesión exitoso, se le enviará al panel de Pfsense.

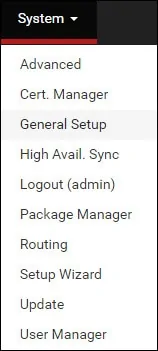

Acceda al menú Sistema Pfsense y seleccione la opción Avanzado.

En la ficha Varios, realice la siguiente configuración:

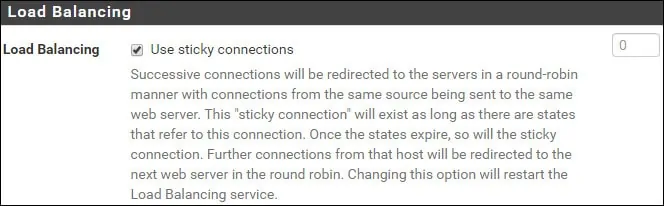

Localice el área de equilibrio de carga y habilite la función de conexiones adhesivas.

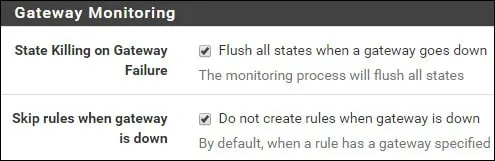

Busque el área de supervisión de puerta de enlace y realice la siguiente configuración:

• Asesinato de Estado en el fracaso de la puerta de enlace - Sí

• Omitir reglas cuando la puerta de enlace está inestablecida - Sí

Haga clic en el botón Guardar y luego en el botón Aplicar.

Tenga en cuenta que debe responder a esta configuración a todas las reglas de firewall LAN.

PFSense - Configuración de equilibrio de carga Wan

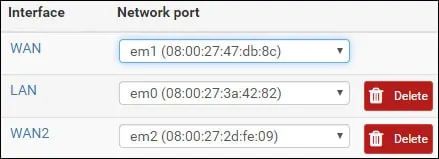

En nuestro ejemplo, tenemos 1 interfaz LAN y 2 interfaces WAN.

Ambas interfaces WAN están utilizando la dirección IP DHCP.

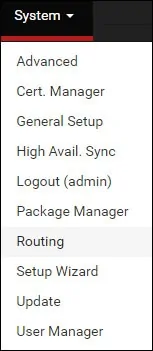

Acceda al menú Sistema Pfsense y seleccione la opción Enrutamiento.

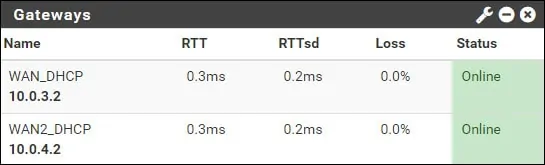

En nuestro ejemplo, el firewall de Pfsense tiene 2 puertas de enlace WAN.

Acceda a la pestaña Grupos de puerta de enlace y haga clic en el botón Agregar.

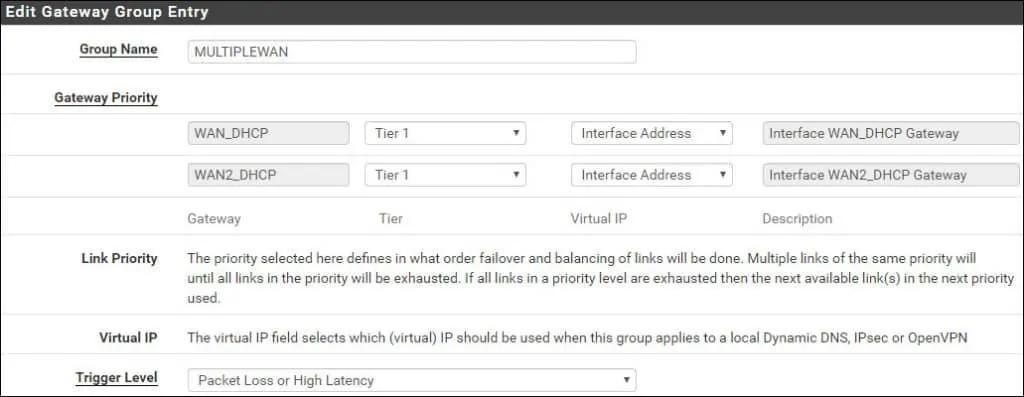

En la pantalla Grupo de puerta de enlace, realice las siguientes configuraciones:

• Nombre del grupo: introduzca una identificación en el grupo WAN

• Prioridad de puerta de enlace WAN1 - Nivel 1

• Prioridad de puerta de enlace WAN2 - Nivel 1

• Nivel de disparo : pérdida de paquetes o latencia alta

• Descripción: opcionalmente introduzca una descripción

Haga clic en el botón Guardar para finalizar la configuración del grupo puerta de enlace.

Al seleccionar el mismo nivel TIER para ambos vínculos, se habilitará la característica de equilibrio de carga.

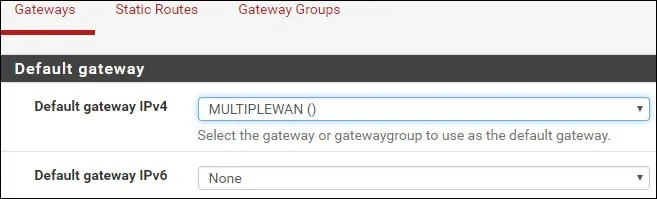

Acceda a la pestaña Puertas de enlace, localice el área Puerta de enlace predeterminada y realice la siguiente configuración:

• Puerta de enlace predeterminada IPv4: seleccione el nombre del grupo de puerta de enlace creado antes

Haga clic en el botón Guardar y luego en el botón Aplicar.

Si los umbrales de pérdida de paquetes de puerta de enlace WAN alcanzan el 20%, el vínculo se considerará inactivo.

Si los umbrales de latencia de una puerta de enlace WAN alcanzan los 500 ms, el vínculo se considerará inactivo.

¡Felicitaciones! Usted ha terminado la configuración de la Conmutación por falla WAN del pfsense.

Equilibrio de carga de PFSense - Configuración del cortafuegos

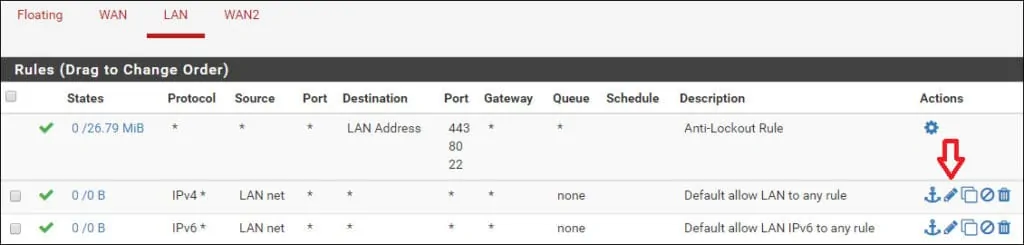

Acceda al menú De salidez de Pfsense y seleccione la opción Reglas.

Acceda a la pestaña LAN y edite la regla de LAN IPV4 predeterminada.

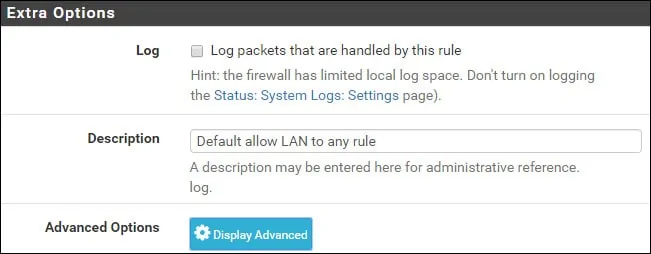

En las propiedades de la regla de firewall, busque el área Opciones adicionales y haga clic en el botón Mostrar avanzada.

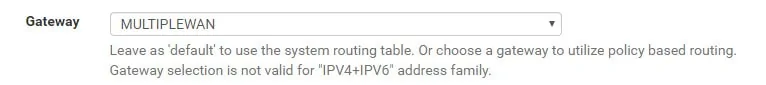

En el área Opciones avanzadas, busque la opción de configuración Puerta de enlace y seleccione el nombre del grupo de puerta de enlace.

Haga clic en el botón Guardar para aplicar los cambios en la configuración de Pfsense.

PFSense - Monitoreo de puertas de enlace

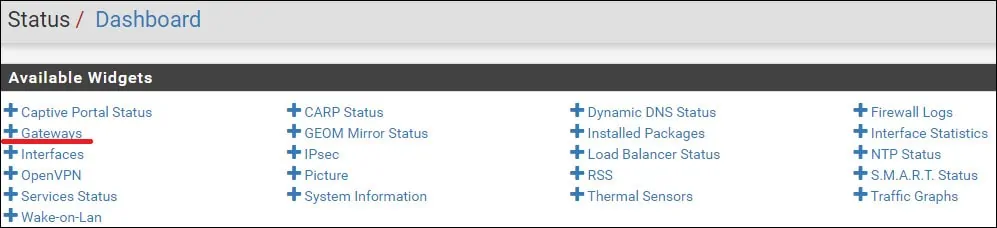

Opcionalmente, acceda al panel y agregue un nuevo widget para supervisar las puertas de enlace de Pfsense.

El nuevo widget supervisará el estado de la puerta de enlace de Pfsense.

Ahora puede supervisar el estado de todos los gatewayes de Pfsense.

https://techexpert.tips/es/pfsense-es/pfsense-equilibrio-de-carga-de-enlace-wan-multiple/

lunes, 15 de noviembre de 2021

PFSense - Autenticación LDAP en Active Directory

En primer lugar, necesitamos crear una regla de firewall en el controlador de dominio de Windows.

Esta regla de firewall permitirá que el servidor de Pfsense consulte la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación denominada Firewall de Windows con seguridad avanzada

Cree una nueva regla de firewall de entrada.

Seleccione la opción PUERTO.

Seleccione la opción TCP.

Seleccione la opción Puertos locales específicos.

Ingrese el puerto TCP 389.

Seleccione la opción Permitir la conexión.

Marque la opción DOMINIO.

Marque la opción PRIVATE.

Marque la opción PUBLIC.

Escriba una descripción en la regla de firewall.

Enhorabuena, ha creado la regla de firewall necesaria.

Esta regla permitirá a Pfsense consultar la base de datos de Active Directory.

Tutorial Windows - Creación de cuentas de dominio

A continuación, necesitamos crear al menos 2 cuentas en la base de datos de Active Directory.

La cuenta ADMIN se utilizará para iniciar sesión en la interfaz web de Pfsense.

La cuenta BIND se usará para consultar la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación denominada: Usuarios y equipos de Active Directory

Cree una nueva cuenta dentro del contenedor Usuarios.

Crear una nueva cuenta denominada: admin

Contraseña configurada para el usuario ADMIN: 123qwe..

Esta cuenta se utilizará para autenticarse como administrador en la interfaz web de Pfsense.

Crear una nueva cuenta denominada: bind

Contraseña configurada para el usuario BIND: 123qwe..

Esta cuenta se usará para consultar las contraseñas almacenadas en la base de datos de Active Directory.

Enhorabuena, ha creado las cuentas de Active Directory necesarias.

Tutorial Windows - Creación de grupos de dominio

A continuación, necesitamos crear al menos 1 grupo en la base de datos de Active Directory.

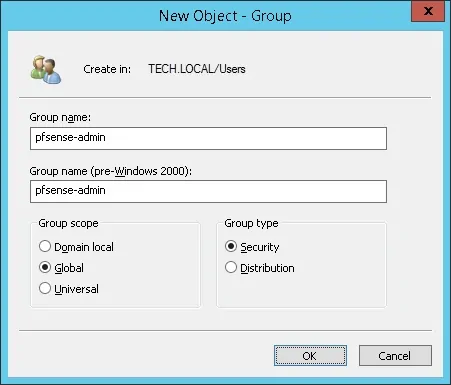

En el controlador de dominio, abra la aplicación denominada: Usuarios y equipos de Active Directory

Cree un nuevo grupo dentro del contenedor Usuarios.

Crear un nuevo grupo llamado: pfsense-admin

Los miembros de este grupo tendrán el permiso Admin en la interfaz web de PFsense.

¡Importante! Agregue al usuario administrador como miembro del grupo pfsense-admin.

PFSense - Autenticación LDAP en Active Directory

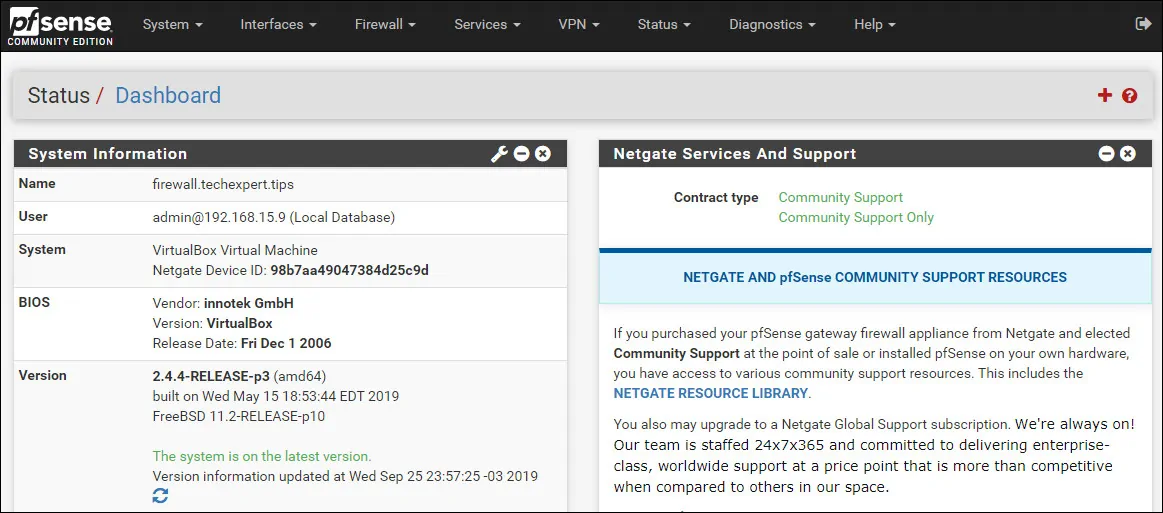

Abra un software de navegador, introduzca la dirección IP de su firewall de Pfsense y acceda a la interfaz web.

En nuestro ejemplo, se introdujo la siguiente URL en el navegador:

• https://192.168.15.11

Se debe presentar la interfaz web de Pfsense.

En la pantalla del prompt, ingrese la información de inicio de sesión de la contraseña predeterminada de Pfsense.

• Username: admin

• Contraseña: pfsense

Después de un inicio de sesión exitoso, se le enviará al panel de Pfsense.

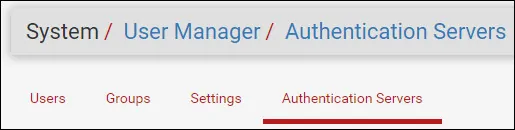

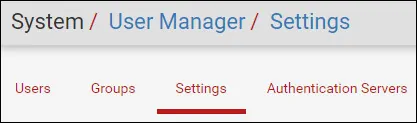

Acceda al menú Sistema Pfsense y seleccione la opción Administrador de usuarios.

En la pantalla Administrador de usuarios, acceda a la pestaña Servidores de autenticaciones y haga clic en el botón Agregar.

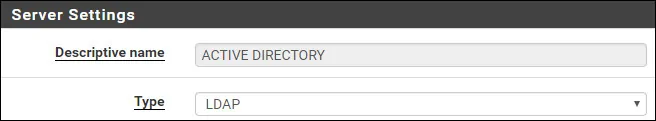

En el área Configuración del servidor, realice la siguiente configuración:

• Nombre de la descripción: ACTIVE DIRECTORY

• Tipo: LDAP

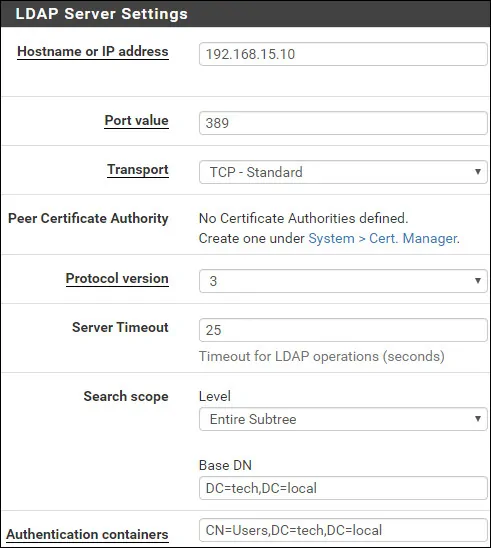

En el área Configuración del servidor LDAP, realice la siguiente configuración:

• Nombre de host o dirección IP - 192.168.15.10

• Valor del puerto - 389

• Transporte - TCP - Estándar

• Versión del protocolo - 3

• Tiempo de espera del servidor - 25

• Alcance de búsqueda - Todo el subárbol

• Base DN - dc-tech,dc-local

• Contenedores de autenticación - CN-Usuarios, DC-tech,DC-local

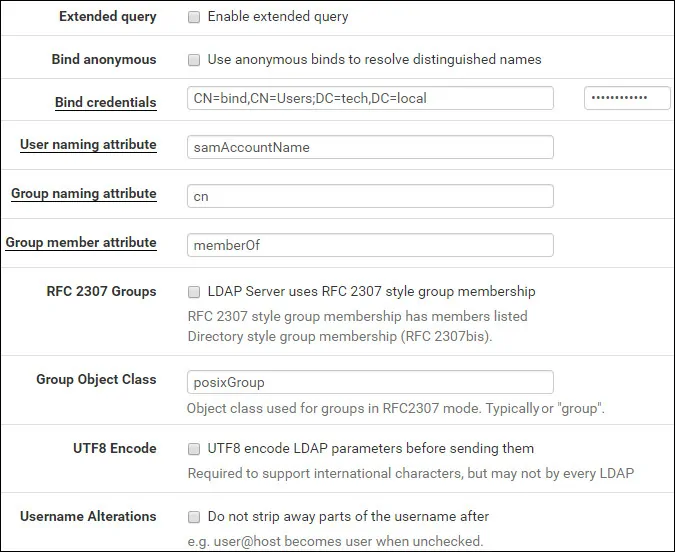

• Consulta extendida - Deshabilitado

• Enlazar anónimo - Discapacitado

• Enlazar credenciales - CN-bind,CN-Usuarios,DC-tech,DC-local

• Enlazar credenciales Contraseña - Contraseña de la cuenta de usuario BIND

• Plantilla inicial - Microsoft AD

• Atributo de nomenclatura de usuario - samAccountName

• Atributo de nomenclatura de grupo - cn

• Atributo de miembro del grupo - memberOf

• Grupos RFC 2307 - Discapacitados

• Clase de objeto de grupo - posixGroup

• Codificación UTF8 - Deshabilitado

• Alteraciones de nombre de usuario - Deshabilitado

Debe cambiar la dirección IP a la dirección IP del controlador de dominio.

Debe cambiar la información del dominio para reflejar el entorno de red.

Debe cambiar las credenciales de enlace para reflejar el entorno de red.

Haga clic en el botón Guardar para finalizar la configuración.

En nuestro ejemplo, configuramos la autenticación del servidor Ldap en el firewal PFSense.

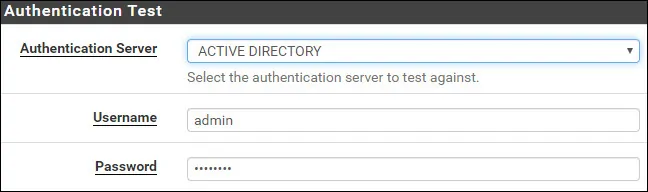

PFSense - Probar la autenticación de Active Directory

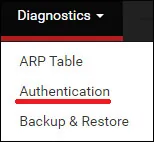

Acceda al menú Diagnóstico de Pfsense y seleccione la opción Autenticación.

Seleccione el servidor de autenticación de Active Directory.

Ingrese el nombre de usuario del administrador, su contraseña y haga clic en el botón de la prueba.

Si la prueba se realiza correctamente, debería ver el siguiente mensaje.

¡Felicitaciones! La autenticación del servidor LDAP de PFsense en Active Directory se configuró correctamente.

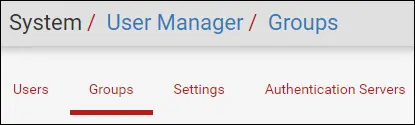

PFSense - Permiso de grupo de Active Directory

Acceda al menú Sistema Pfsense y seleccione la opción Administrador de usuarios.

En la pantalla Administrador de usuarios, acceda a la pestaña Grupos y haga clic en el botón Agregar.

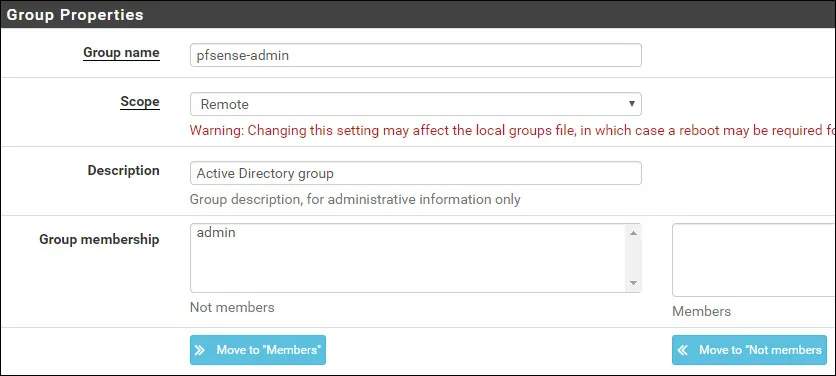

En la pantalla Creación de grupos, realice la siguiente configuración:

• Nombre del grupo - pfsense-admin

• Alcance - Remoto

• Descripción - Grupo de Active Directory

Haga clic en el botón Guardar, se le enviará de vuelta a la pantalla de configuración del grupo.

Ahora, usted necesita editar los permisos del grupo pfsense-admin.

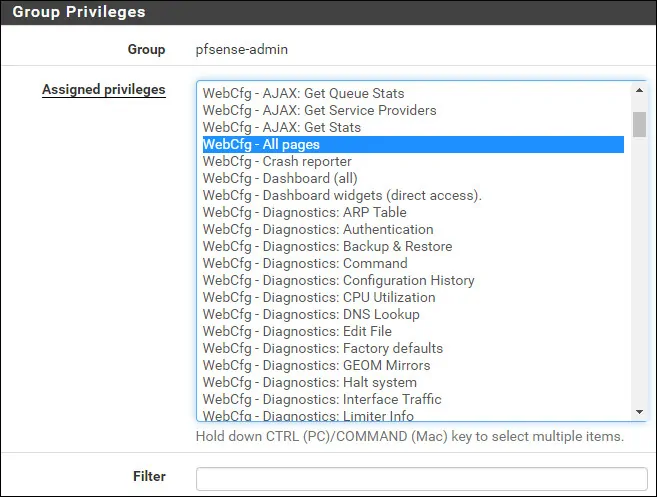

En las propiedades del grupo pfsense-admin, localice el área Privilegios asignados y haga clic en el botón Agregar.

En el área Privilegio de grupo, realice la siguiente configuración:

• Privilegios asignados - WebCfg - Todas las páginas

Haga clic en el botón Guardar para finalizar la configuración.

PFSense - Habilitar la autenticación de Active Directory

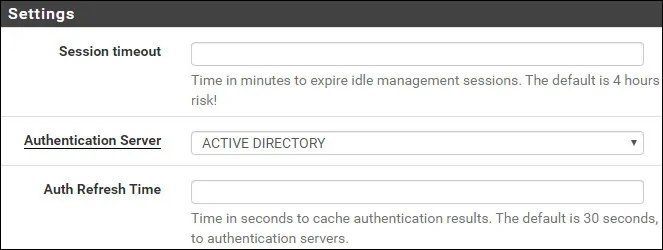

Acceda al menú Sistema Pfsense y seleccione la opción Administrador de usuarios.

En la pantalla Administrador de usuarios, acceda a la pestaña Configuración.

En la pantalla Configuración, seleccione el servidor de autenticación de Active Directory.

Haga clic en el botón Guardar y probar.

Después de terminar su configuración, usted debe cerrar sesión la interfaz web de Pfsense.

Intente iniciar sesión con el usuario administrador y la contraseña de la base de datos de Active Directory.

En la pantalla de inicio de sesión, utilice el usuario administrador y la contraseña de la base de datos de Active Directory.

• Nombre de usuario: Admin

• Contraseña: Introduzca la contraseña de Active Directory.